Wir leben in einem Jahrhundert, in dem viele unserer Geschäfte und Kommunikationsprozesse digitalisiert werden. Mit dem technologischen Fortschritt können wir heute problemlos Informationen mit viel höheren Raten an entfernte Orte weitergeben. Darüber hinaus gibt es heute mehrere Unternehmen, die online auftreten. Mit der Entwicklung von IoT Auf Basis von Produkten wird eine große Menge an Informationen geteilt und verwendet. Da wir uns beim Bankgeschäft, bei der Ticketbuchung, bei der Bestellung von Lebensmitteln usw. mehr auf die Online-Dienste verlassen, besteht auch ein ständiges Risiko von Sicherheitsverletzungen. Eine der Maßnahmen zur Gewährleistung der Sicherheit unserer Informationen ist der Verschlüsselungsprozess.

Was ist ein Verschlüsselungsprozess?

In der Antike praktizierten die Menschen einige geheime Methoden, um wichtige Informationen zu verbergen, wenn sie von einem Ort zum anderen transportiert wurden. Hier haben sie die Informationen in einen Geheimcode umgewandelt, der die wahre Bedeutung der Informationen verbirgt. Nur der Absender und der Empfänger kennen die Methode zur Aufschlüsselung der verwendeten Methode. Diese Methode würde die Sicherheit der Informationen gewährleisten, auch wenn sie unterwegs gestohlen werden. Diese Methoden werden heute in verwendet Kryptographie

Die Verschlüsselung ist eine Form der Kryptografie, bei der die Nachrichten oder Informationen so codiert werden, dass nur autorisiertes Personal darauf zugreifen kann. Das Wort 'Verschlüsselung' leitet sich vom griechischen Wort 'Kryptos' ab, was 'versteckt' oder 'geheim' bedeutet. Hier wird der Inhalt von Nachrichten neu angeordnet oder durch andere Zahlen, Alphabete, Bilder usw. ersetzt, um die eigentliche Nachricht zu verbergen. Die Praxis der Verschlüsselung geht auf das frühe 20. Jahrhundert vor Christus zurück. Bis in die 1970er Jahre wurde die Verschlüsselung nur von der Regierung und großen Unternehmen verwendet, während wichtige Informationen ausgetauscht wurden. Im Laufe der Zeit werden jedoch neue Methoden und Algorithmen mit größerer Komplexität geübt.

Das Verfahren des Verschlüsselungsprozesses

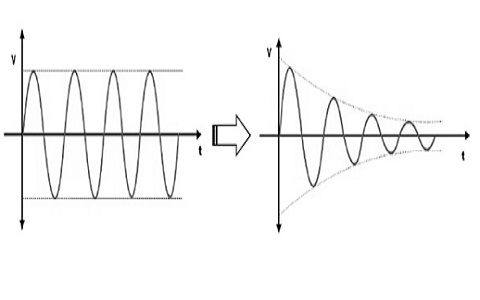

Daten, Verschlüsselungsmodul und Schlüsselverwaltung sind die drei Hauptkomponenten des Verschlüsselungsprozesses. Die zu sichernden Daten werden mit einem Verschlüsselungsalgorithmus verschlüsselt. Der Absender entscheidet über die Art des zu verwendenden Algorithmus und die als Schlüssel zu verwendende Variable. Diese verschlüsselten Daten können dann nur mit einem vom Absender gemeinsam genutzten Schlüssel entschlüsselt werden.

Verschlüsselungsprozess

Es gibt zwei Arten von Verschlüsselungsalgorithmen: symmetrische und asymmetrische. Symmetrische Chiffren werden im Volksmund als Verschlüsselung mit geheimen Schlüsseln bezeichnet. Dieser Algorithmus verwendet einen einzelnen Schlüssel. Hier teilt der Absender den Schlüssel den autorisierten Empfängern mit. Advanced Encryption Standard ist der weit verbreitete symmetrische Algorithmus.

Der asymmetrische Verschlüsselungsalgorithmus wird auch als Verschlüsselung mit privatem Schlüssel bezeichnet. Dieser Algorithmus verwendet zwei verschiedene Schlüssel - einen privaten Schlüssel, einen öffentlichen Schlüssel. Diese Schlüssel sind logisch verknüpft. Hier werden Primzahlen verwendet, um den Schlüssel zu machen. Dies erschwert das Reverse Engineering der Verschlüsselung. Rivest - Shamir - Adleman ist der im Volksmund verwendete asymmetrische Verschlüsselungsalgorithmus.

Arten des Verschlüsselungsprozesses

Während der Berechnung werden die verschlüsselten Daten oder Informationen als 'Chiffretext' bezeichnet. Um eine verschlüsselte Nachricht zu lesen, muss der Leser sie entschlüsseln. Die unverschlüsselten Daten werden als 'Nur-Text' bezeichnet. Zum Ver- oder Entschlüsseln einer Nachricht werden bestimmte Formeln verwendet. Diese Formeln sind als Verschlüsselungsalgorithmus bekannt, im Volksmund auch als 'Chiffren' bezeichnet. Dies sind verschiedene Arten von Chiffren, die je nach Anwendung verwendet werden. Diese Algorithmen enthalten eine Variable namens 'Schlüssel'. Die Variable 'Schlüssel' spielt eine wichtige Rolle bei der Ver- und Entschlüsselung von Nachrichten. Wenn ein Eindringling versucht, eine Nachricht zu entschlüsseln, muss er den zum Erschlüsseln der Nachricht verwendeten Algorithmus sowie die Variable 'Schlüssel' erraten.

Abhängig von ihrer Funktionalität und Rechenkomplexität stehen heute verschiedene Arten von Verschlüsselungsmethoden zur Verfügung. Es werden je nach Anwendung ausgewählt. Einige beliebte Arten der Verschlüsselung sind -

Bringen Sie Ihre eigene Verschlüsselung (BYOE) mit

Dies wird auch als 'Bring Your Own Key' bezeichnet. Dies ist ein Cloud-Computing-Sicherheitsmodell. Hier können Cloud-Service-Kunden ihre eigene Verschlüsselungssoftware und Verschlüsselungsschlüssel verwenden und verwalten.

Cloud-Speicherverschlüsselung

Dieses Modell wird von Cloud-Dienstanbietern bereitgestellt. Hier werden Daten zuerst mit dem Verschlüsselungsalgorithmus verschlüsselt, bevor sie im Cloud-Speicher gespeichert werden. Der Kunde muss die Richtlinien und den Verschlüsselungsalgorithmus kennen, die in diesem Modelltyp verwendet werden, und entsprechend der Empfindlichkeit der gespeicherten Daten auswählen.

Verschlüsselung auf Spaltenebene

Dies ist ein Datenbankverschlüsselungsmodell. Hier haben die in jeder Zelle einer bestimmten Spalte vorhandenen Daten dasselbe Kennwort für den Zugriff auf Daten, das Lesen und Schreiben.

Verleugnbare Verschlüsselung

Bei dieser Verschlüsselung können Daten abhängig von der Art des verwendeten Verschlüsselungsschlüssels auf mehrere Arten entschlüsselt werden. Diese Verschlüsselung ist nützlich, wenn der Absender das Abfangen der Kommunikation vorwegnimmt.

Verschlüsselung als Dienst

Dies ist ein abonnementbasiertes Modell. Es ist sehr nützlich für Cloud-Service-Kunden. Für Kunden, die nicht über die erforderlichen Ressourcen verfügen, um die Verschlüsselung selbst zu verwalten. Dieses Modell unterstützt Kunden durch Datenschutz in Umgebungen mit mehreren Mandanten.

End-to-End-Verschlüsselung

Dieses Modell garantiert den vollständigen Schutz der Daten, die über einen Kommunikationskanal zwischen zwei Parteien gesendet werden. Hier werden die zu sendenden Daten zunächst von der Client-Software verschlüsselt und dann an den Web-Client gesendet. Die empfangenen Daten können nur vom Empfänger entschlüsselt werden. Dieses Modell wird von Social-Messaging-Anwendungen wie Facebook, WhatsApp usw. übernommen.

Verschlüsselung auf Feldebene

Dieses Modell führt die Verschlüsselung von Daten in bestimmten Feldern auf einer Webseite durch. Einige Beispiele für solche Felder sind Kreditkartennummern, Sozialversicherungsnummern, Bankkontonummern usw. Nach Auswahl des Felds werden die Daten in diesem Feld automatisch verschlüsselt.

FDE

Dies ist eine Verschlüsselung auf Hardwareebene. Die Daten auf einem Hardwarelaufwerk werden automatisch in eine Form konvertiert, die nur von der Person verstanden werden kann, die über den richtigen Verschlüsselungsschlüssel verfügt. Obwohl die Festplatte entfernt und auf einem anderen Computer abgelegt wird, ist es ohne geeigneten Verschlüsselungsschlüssel nicht möglich, die Daten zu entschlüsseln. Dieses Modell kann entweder während des Herstellungsprozesses oder durch Installation spezieller Softwaretreiber auf dem Computer installiert werden.

Homomorpher Verschlüsselungsprozess

Dieser Verschlüsselungsprozess konvertiert die Daten so in Chiffretext, dass die Benutzer an den verschlüsselten Daten arbeiten können, ohne die Verschlüsselung zu beeinträchtigen. Es ist möglich, mathematische Operationen an den mit diesem Modell verschlüsselten Daten durchzuführen.

HTTPS

Diese Verschlüsselung wird von Webservern verwendet. Hier wird HTTP über das TLS-Protokoll ausgeführt, um die Websites zu verschlüsseln. Der Webserver benötigt ein Public-Key-Zertifikat, das die Daten verschlüsselt.

Verschlüsselungsprozess auf Verbindungsebene

Hier werden Daten verschlüsselt, wenn sie den Host verlassen. Es wird bei der nächsten Verbindung entschlüsselt - dies kann entweder ein Host oder ein Relay-Punkt sein. Anschließend werden die Daten erneut verschlüsselt, bevor sie an den nächsten Link gesendet werden. Dieser Vorgang wird wiederholt, bis die Daten den Empfänger erreichen. Jede Verbindung im Pfad kann unterschiedliche Schlüssel oder sogar unterschiedliche Verschlüsselungsalgorithmen haben.

Verschlüsselungsprozess auf Netzwerkebene

Dieses Modell wendet Verschlüsselungsdienste auf der Netzwerkübertragungsebene an. Diese Verschlüsselungsmethode wird durch die Sicherheit des Internetprotokolls implementiert. Ein Rahmen für die private Kommunikation über das IP-Netzwerk wird eingerichtet.

Einschränkungen, Angriffe und Gegenmaßnahmen beim Verschlüsselungsprozess

Die Verschlüsselung erweist sich als sehr nützlich für die Sicherung von Informationen. Diese Methode zum Schutz von Daten bietet Vertraulichkeit, Authentifizierung, Integrität und Nicht-Zurückweisung von Daten.

Viele Regierungs- und Strafverfolgungsbeamte auf der ganzen Welt bestehen auf den Hintertüren der Verschlüsselung. Da Kriminelle und Terroristen zunehmend über verschlüsselte E-Mails kommunizieren, ist es für die Regierung eine Herausforderung, die Informationen zu entschlüsseln.

Obwohl der Verschlüsselungsprozess eine wichtige Methode ist, kann er allein während seiner gesamten Lebensdauer keine Datensicherheit für vertrauliche Informationen bieten. Bei einigen Verschlüsselungsmethoden ist es möglich, die Daten während des Verarbeitungsprozesses nicht ordnungsgemäß offenzulegen. Die homomorphe Verschlüsselung bietet eine Lösung für diese Herausforderung, erhöht jedoch die Rechen- und Kommunikationskosten.

Die verschlüsselten Daten in Ruhe sind normalerweise Bedrohungen ausgesetzt. Einige der jüngsten Bedrohungen für diese Daten sind kryptografische Angriffe, gestohlene Chiffretext-Angriffe, Angriffe auf Verschlüsselungsschlüssel, Insider-Angriffe, Datenkorruptions- und Integritätsangriffe, Datenvernichtungsangriffe, Lösegeldangriffe usw. Datenfragmentierung und aktive Schutzdatenschutztechnologien werden derzeit eingesetzt wird als Gegenmaßnahme für einige dieser Angriffe verwendet.

Im Bericht von 2019 wurde festgestellt, dass die zunehmenden Cybersicherheitsbedrohungen auch die verschlüsselten Daten auf IoT-Geräten und Mobiltelefonen umfassten.

Verwendung des Verschlüsselungsprozesses

Einige der Verwendungszwecke der Verschlüsselung sind wie folgt:

- Nach dem Weltkrieg wird der Verschlüsselungsprozess von Militär- und Regierungsorganisationen in hohem Maße zum Schutz sensibler und vertraulicher Daten verwendet.

- Laut der Umfrage verwenden 71% der zivilen Unternehmen Verschlüsselung für einige ihrer Daten während der Übertragung, 53% verwenden sie für die gespeicherten Daten.

- Der Verschlüsselungsprozess wird für Daten, die über a transportiert werden, dringend empfohlen Netzwerk , Mobiltelefone, kabellos Gegensprechanlage, Bluetooth , Geldautomat , usw…

FAQs

1). Was passiert, wenn Sie Ihr Telefon verschlüsseln?

Wenn wir ein Android-Telefon verschlüsseln, werden alle auf dem Gerät vorhandenen Daten in Form von PIN-Code, Fingerabdruck, Muster oder Passwort, die nur seinem Besitzer bekannt sind, hinter den Sicherheitsschlüsseln gesperrt. Ohne diesen Schlüssel kann niemand die Daten entsperren.

2). Kann ein verschlüsseltes Telefon gehackt werden?

Die auf dem Telefon installierten Apps haben Zugriff auf alle auf dem Telefon verfügbaren Informationen. Eine Keylogger-Spionage-App kann den durch Verschlüsselung bereitgestellten Schutz umgehen. Anstatt die verschlüsselten Daten zu lesen, wird überwacht, was Sie eingeben, bevor die Daten verschlüsselt werden.

3). Kann ich WhatsApp-Nachrichten entschlüsseln?

Es ist möglich, die gefundenen Sicherungsdateien im Format crypt8, crypt7 usw. zu entschlüsseln.

4). Wo befindet sich der WhatsApp-Verschlüsselungsschlüssel?

Der WhatsApp-Verschlüsselungsschlüssel wird in einer Datei mit dem Namen 'Schlüssel' am Speicherort Benutzerdaten / data / com.whatsapp / files gespeichert.

5). Kann die Polizei auf die verschlüsselten Daten des Telefons zugreifen?

Wenn wir Daten verschlüsseln, legen wir ein Passwort fest, das nur dem Eigentümer bekannt ist. Sofern der Eigentümer das Passwort nicht teilt, kann keine Strafverfolgung auf die verschlüsselten Informationen zugreifen.

Mit der Verwendung von Geräten wie IoT und einer Zunahme von Online-Waren werden heute viele sensible Daten hochgeladen und von Unternehmen verwendet. Es ist wichtig, die Daten vor unbefugten Dritten zu schützen. Viele neue Verschlüsselungsprozesse werden mit besseren Schutz- und Sicherheitsfunktionen eingeführt. Einige der am häufigsten verwendeten Verschlüsselungsalgorithmen sind AES, DES, Kryptographie mit elliptischen Kurven, RSA, Quantenschlüsselverteilung usw. Welche Art von Algorithmus verwendet zwei Schlüssel?